Způsoby odposlechu mobilní komunikace

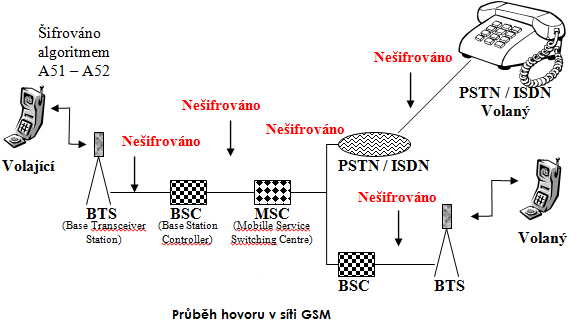

Jak už jsme se mohli v poslední době přesvědčit mnohokrát díky odposlechovým kauzám, komunikace prostřednictvím mobilních sítí GSM není dostatečně zabezpečena. Způsobů jak odposlouchávat mobilní komunikaci existuje hned několik. Tyto způsoby napadení a následného odposlouchávání si popíšeme níže v tomto odkazu. Nejprve se však podívejme na následující obrázek a následný popis, jak vlastně taková mobilní komunikace v síti GSM probíhá.

| BTS | Base Transceiver Station - základnová stanice |

| BSC | Base Station Contoroller - řídíci základnová stanice |

| MSC | Mobile Switching Centre - radiotelefonní ústředna mobilního operátora |

| PSTN | Public Switched Telecommunication Networks - pevná veřejná telefonní síť |

| ISDN | Integrated Services Digital Network - digitální síť integovaných služeb |

| SIM | Subscriber Identification Module - účastnická identifikační karta |

| IMEI | International Mobile Equipment Identity - unikátní číslo mobilního zařízení |

| IMSI | International Mobile Subscriber Identity - unikátní číslo SIM karty |

| TMSI | Temporary Mobile Subscriber Identity - dočasně sériové číslo mobilního zařízení |

| Kc | Encryption key - šifrovací klíč |

| ME | Mobile Equipement - mobilní zařízení |

1. Po zapnutí běží telefon na maximální výkon a vyhledá nejvhodnější BTS. BTS pošle požadavek přez BSC na MSC, kde je velký počítač, který se podívá do databáze, zkontroluje IMEI a IMSI a povolí připojení do sítě. Mobil vygeneruje šifrovací klíč Kc, který odešle BTS a s jeho pomocí pak budou hovory šifrováný a dešifrovány. Síť přidělí mobilu TSMI a mobil je připraven k použití. Toto celé trvá cca 10-15 sec.

2. V okamžiu, když začneme někomu volat, mobil kontaktuje BTS a zjistí zda má BTS volnou kapacitu. Pokud ano, dostane přiděleny dva kanály (reverse a forward) a požadavek na sestavení hovoru je odeslán na MSC. MSC zkontroluje databázi a zjistí, zda je mobil zapnutý (zaregistrovaný) a s pomocí TMSI najde BTS, ke které je přihlášen. Pokud je hovor směrován na pevnou linku nebo do jiné sítě, MSC hovor předá ústředně cílového operátora, který si koncového uživatele najde sám.

3. Na straně příjemce jsou mobilu také přiděleny dva komunikační kanály (reverse a forward, protože mobil funguje jako vysílač a přijmač tzn. můžete mluvit a poslouchat zároveň) a čeká na přijmutí hovoru.

4. V případě přijmutí hovoru MSC sestaví hovor a vyhradí část datové kapacity pro spojení a dále MSC zkontroluje délku hovoru a připíše částku podle tarifu na účet nebo odečte z kreditu

Z obrázku je patrné, že v průběhu hovoru prostřednictvím sítě GSM je "zabezpečena" pouze část hovoru mezi mobilním telefonem účastníka hovoru a BTS, ke které je uživatel právě připojen. K tomuto účelu byla vyvinuta šifra A5/1. Protože však systém GSM vznikal těsně po skončení studené války, byla šifra úmyslně oslabena pro vývoz do zemí mimo EU a USA. Tato oslabená šifra se označuje A5/2 a je používaná hlavně v Asii a Africe. A5/2 je možno bez problému dešifrovat online. K online dešifrování A5/1 je však potřeba zjistit šifrovací klíč. Tento klíč generuje mobilní telefon a posílá ho BTS, s jeho pomocí jsou hovory šifrovány a dešifrovány. A5/1 je také možno dešifrovat zpětně (při použití dostatečně výkonného počítače během několika hodin).

Odposlech mobilní komunikace lze provádět těmito způsoby:

1. Odposlech prostřednictvím mobilního operátora

Nejprve stručně právní stránka v ČR: Ústavní soud na jaře 2011 zrušil novelu zákona, kterým byly mobilní operátoři od roku 2005 povinni uchovávat nejméně na půl roku a nejdéle na rok podrobná data všech uživatelů mobilních telefonů. Přesto se podívejme na to, o jaké údaje šlo. Jejich výčet dobře ilustruje, jaké sledování je nejen možné, ale bylo dlouhou dobu běžně praktikováno: uchovávaly se data o tom, komu, kdy a odkud jsme volali (i v případě když jsme se nedovolali), délka hovoru, kdy, odkud a komu jsme posílali SMS, včetně jejich obsahu a dokonce i naši polohu v době, kdy žádná komunikace neprobíhala. V případě, že byl telefon na kredit, se uchovávaly i místa a časy dobití karty včetně čísel dobíjecích kupónů (tzn. že šlo snadno dohledat, kde byly tyto kupóny zakoupeny). Tyto data byla samozřejmě k dispozici policii, která si je rutinně vyžadovala a používala při vyšetřování a dokazování i banálních trestných činů (během jediného roku je policie využila skoro stotisíckrát).

To, že Ústavní soud tuto preventivní sledovací povinnost zrušil, by nikomu nemělo dávat iluzi bezpečí. Výše zmíněná data jsou Policii ČR samozřejmě nadále k dispozici na základě soudního příkazu!

Odposlech telefonního hovoru je rutinní záležitostí. Policie má zřízené speciální pracoviště, ve kterém má přístup do MSC center všech operatorů v ČR a po splnění určitých technických a právních podmínek je možno odposlouchávat jakékoliv zařízení připojené do sítě. Podobné pracoviště má zřízené i každý z mobilních operátorů a realizace odposlechu je v tomto případě otázkou pár kliknutí. K tomuto odposlechu je ale potřeba o cíli vědět aspoň nějaké údaje (telefonní číslo, IMSI, IMEI, TMSI, atd.), prostě jakoukoliv informaci o uživateli nebo zařízení potřebné k identifikaci zařízení v sítí (kam je připojeno několik miliónů zařízení). Realita je taková, že v případě odposlechu prostřednictvím mobilního operátora, nemá uživatel žádnou možnost zjistit, zda je, či není odposloucháván.

2. Odposlech pomocí interceptoru - Agáty

GSM Interceptor je zařízení, které je určeno pro mobilní operativní odposlechy. Jedná se o zařízení o velikosti DVD přehrávače, jež je zapojené do notebooku, který je vybaven speciálním softwarem a GSM anténami. Uvádí se, že takové zařízení dokáže odposlouchávat až osm mobilních telefonů současně v okruhu do několika desítek kilometrů. Jeho dosah záleží na hustotě sítě - ve městech se pohybuje v řádech stovek metrů až kilometrů, v řídce zastavěné oblasti může být i několik desítek kilometrů. Výhodou GSM interceptorů je, že jsou snadno přemístitelné a schopné provozu do několika málo minut.

Moderní GSM Interceptory pracují v pasivním nebo semi-pasivním režimu. Automaticky zjistí jaká je k šifrování komunikace používaná šifra. Pokud je to A5/2, systém zůstává kompletně pasivní a pouze monitoruje reverse a forward kanály. Vlastní dekódování provádí interceptor online (zpoždění je cca 5 sec v závislosti na zařízení, dekódovacím modulu a SW). V případě že je používána šifra A5/1, je nezbytné k odposlechu získat šifrovací klíč (číslo Kc). V takovém případě se systém přepne do aktivního módu, nasimuluje BTS a přinutí mobilní zařízení se k ní zaregistrovat. Mobilní telefon je totiž řízen sítí a musí následovat instrukce, které mu BTS pošle. Po zaregistrování předá mobil Kc číslo Interceptoru, protože předpokládá, že se jedná o síť operátora. Interceptor po získání Kc, IMEI a IMSI mobil přeregistruje zpět do sítě operátora a přepne se do pasivního režimu. S klíčem už pak jen poslouchá a dešifruje komunikaci.

Pro účely hlavně zpravodajských služeb je GSM Interceptor možno doplnit o Kc catcher. V zahraničí nebo při ilegálním odposlechu je jakékoliv přepnutí Interceptoru do aktivního režimu riziko. Potenciálně hrozí odhalení, zabavení drahého zařízení, uvěznění diplomaticky nekrytých agentů a prozrazení operace. Kc catcher je zařízení o velikosti mobilního telefonu, které je schopno nasimulovat BTS, donutit mobilní telefon zaregistrovat se, získat Kc, čím se možnost prozrazení výrazne snižuje. Funguje to tak, že Interceptor pracující v pasivním režimu identifikuje mobilní telefon, který chceme odposlouchávat a získá informace o sítí operátora. Agent-chodec strčí Kc catcher do kapsy, přiblíží se na několik (desítek) metrů k cíli odposlechu a čeká. Na Kc catcher dojde SMS s informacemi o cílovém zařízení a informacemi o sítí (např. cell ID - Vodafone CZ), catcher se přepne do aktivního režimu, nasimuluje BTS a získá Kc, které odešle jako SMS interceptoru. Interceptor pak má s pomocí klíče jednoduchou práci. Celá operace získání Kc trvá cca 5-10 sec. a je uživatelem v podstatě nezjistitelná. Hlavní výhodou je, že pokud dojde ke kompromitaci agenta s Kc catcherem, má zbylý tým i s drahým zařízením čas akci přerušit a zmizet.

3. Odposlech chytrých telefonů pomocí instalace SPY softwaru

Tento druh odposlechu se používá pro odposlouchávání chytrých mobilních telefonů. Instalace může být v podstatě provedena dvěma způsoby. První je, že je aplikace naistalována přímo útočníkem, který se dostane do fyzického kontaktu s mobilním telefonem. Útočníkovi stačí pro úspěšnou instalaci pár minut. Dalším způsobem jak nainstalovat tzv. Spy SW do mobilního telefonu je, že si majitel mobilního telefonu odposlouchávací aplikaci nevědomky stáhne do mobilu sám. Odposlechová aplikace se totiž může vydávat např. jako aktualizace nebo může být připojena jako skrytá příloha k MMS. Možností jak nadálku infikovat mobilní telefon však existuje mnohem víc.

Jakmile je provedena instalace, běží aplikace v telefonu skrytě, telefon se chová úplně normálně a oběť nemá témeř žádnou šanci přijít na to, že je odposlouchávána. V dnešní době existuje nespočet mobilních odposlechových aplikací, které jsou volně k dostání na internetu. Jejich cena začíná na 50 $ a jsou určeny prakticky pro všechny používané mobilní operační systémy (Android, Symbian, Windows, iPhone OS, Blackberry OS atd.) a pro většinu značek mobilních telefonů.

Tyto odposlouchávací a sledovací aplikace mohou mít tyto funkce:

- Odposlech hovoru přímo v reálném čase - skryté naslouchání hovoru

- Off line odposlech - zasílaní audio nahrávek z hovorů oběti

- Spy call - nepozorovaný odposlech okolí telefonu

- Sledování výpisů volání

- Odposlech příchozích / odchozích SMS nebo MMS

- Odposlech datových souborů (fotky, videa, emaily, soubory atd.)

- Monitorování popř. zaznamenání GPS polohy mobilního telefonu

- Upozornění na výměnu SIM karty

- Pořízené záznamy je možné odesílat na email nebo server

- Možnost software kompletně ovládat pomocí SMS, včetně odinstalování